Secuestros informáticos: cómo protegerse de los ataques más destructivos que se conocen

Nadie se salva: este mes, los delincuentes atacaron a una distribuidora de combustible e hicieron que el precio de la nafta subiera en EE.UU. Qué es el ransomware, las pistas para contar con un salvavidas infalible y por qué Joe Biden tuvo que firmar un decreto presidencial

11 minutos de lectura'

11 minutos de lectura'

Hace un mes, los estadounidenses se enfrentaron a uno de los síntomas económicos que más les preocupa: el precio de los combustibles empezó a subir. Pero esta vez no era un conflicto con los países productores de petróleo. Las largas colas en las estaciones de servicio y la suba en el precio del galón se debían a un ataque informático.

El 7 de mayo, una distribuidora de combustible llamada Colonial Pipeline, que abastece al 45% del Este de Estados Unidos, sufrió un tipo de ataque informático que está en alza en el mundo y que, queda claro, tiene además la capacidad de afectar la infraestructura básica. Se lo denomina genéricamente ransomware, y en mayo de 2017 hubo una crisis global por un incidente de esta clase, cuando el WannaCry infectó unas 200.000 computadoras en 150 países y causó pérdidas por cientos de millones de dólares.

Ahora, aunque también se perdió dinero, la crisis trascendió la billetera; los delincuentes habían conseguido afectar el suministro de un insumo vital para el funcionamiento de una nación industrializada. Colonial no solo provee combustible para los vehículos, sino también para la calefacción y para la maquinaria militar estadounidense. El grupo que atacó a la distribuidora se hace llamar DarkSide y la compañía no reveló cuál fue el mecanismo que los delincuentes usaron para infectar sus sistemas. Ingeniería social, casi seguramente. Bienvenidos al siglo XXI.

De bolsillo

El ransomware es particularmente dañino, está en alza y ha demostrado tener la capacidad de afectar los servicios esenciales. Es más: los embates contra la infraestructura básica crecieron un 50% entre septiembre de 2020 y la actualidad, solo en Estados Unidos. La situación es lo bastante grave como para que Colonial Pipeline haya pagado 4,5 millones de dólares a los piratas, que, se estima, recolectaron, antes de esfumarse, unos 90 millones de dólares en criptomonedas de otras 99 víctimas. Así que Colonial no fue la única en ceder. Por la forma en que funciona el ransomware, algunos se preguntan si la solución no sería que el pago del rescate sea ilegal. Ya hemos oído soluciones simplistas para problemas complejos, ¿por qué el ransomware debería ser una excepción?

El ransomware pone en juego uno de los engranajes delictivos más antiguos de la civilización. Ransom, en inglés, significa rescate, y de eso se trata. Los delincuentes encriptan los archivos de las computadoras de las víctimas y luego les exigen un rescate, siempre en alguna criptomoneda (Bitcoin es una criptomoneda, por ejemplo, aunque no la única), para entregar la clave de cifrado, indispensable para descifrar y recuperar los datos. La pregunta que casi siempre queda sin responder, en estos escenarios, es qué significa encriptar.

Encriptar o cifrar (son sinónimos) es un proceso que convierte un archivo de computadora en un amasijo ilegible de bits. Originalmente, el cifrado se aplicaba mayormente a las comunicaciones de texto, pero en el mundo de las computadoras e internet solo hay bits. De modo que es posible cifrar cualquier cosa: documentos de texto, software, imágenes, audio, video, y hasta discos enteros. Para restaurar la información a su estado original se requiere una clave. De otro modo, y a los fines prácticos, esos archivos han quedado por completo inaccesibles.

Se entiende que la encriptación sirve para ocultar información de ojos indiscretos. Así, los empleados de las corporaciones multinacionales suelen tener los discos de sus notebooks encriptados, y todo lo que hacés en los sitios de banca hogareña, comercio electrónico y redes sociales está cifrado. Incluso la mensajería en internet viaja encriptada punto a punto de forma predeterminada (salvo en Telegram).

Pero el cifrado, sin el que sería imposible hacer funcionar internet, las computadoras y los teléfonos de forma segura, tiene una traducción al lenguaje criminal: secuestro.

Sin la clave, los mensajes encriptados quedan inutilizables. Las bases de datos, las imágenes de un banco de fotos, las órdenes de compra de una pyme, el sistema de pago a proveedores y empleados de un municipio, más las innumerables hojas de Excel que hacen funcionar a la civilización moderna, todo eso queda roto tras un ataque de ransomware. Con matices y excepciones, es imposible de recuperar. Salvo que se pague el rescate.

Llegado el caso, como le ocurrió a Colonial, el daño es tan grave que una empresa debe suspender sus operaciones. Sin provisión de combustible, la oferta se desploma y, con una demanda constante, el precio, invariablemente, sube. Ese precio impacta sobre toda la economía, y lo que hasta hace dos minutos era otra noticia de tecnología, virtual y 100% geek, se convierte en una amenaza para el bolsillo real.

Talón de Aquiles

La lista de blancos del ransomware es variada, pero en general los delincuentes apuntan donde más duele. Víctimas de esta clase de maniobra han sido los sistemas de salud y de transporte, los puertos y las municipalidades, las entidades financieras y los servicios públicos, como la provisión de energía eléctrica y combustible. Ni siquiera las compañías más poderosas están libres de esta amenaza, como prueba el reciente ataque que sufrieron las subsidiarias europeas de Daihatsu; es decir, Toyota.

Sin embargo, los delincuentes no se limitan a organizaciones. También atacan individuos. En mi último libro aparecen las historias de dos argentinos que fueron golpeados por el ransomware y debieron pagar rescates de entre 500 y 3000 dólares; en un caso, reproduzco el diálogo casi delirante que mantuvieron por correo electrónico los secuestradores con una de las víctimas.

El ataque a individuos también ha ido aumentando de forma alarmante. La razón es simple: la existencia de formas de pago remotas y virtualmente anónimas (es decir, las criptomonedas; aunque, aclaremos, por sí son tan legales como el dinero en efectivo) y el hecho de que no haya remedio para el daño que causa lo ha convertido en una de las prácticas delictivas favoritas y en una nueva pesadilla de la seguridad informática.

El ransomware, sin embargo, al igual que otras formas de malware, tiene un punto débil. Aparte de las buenas prácticas de seguridad informática (más sobre esto enseguida), al cifrar los archivos de tu computadora, el delincuente hace dos cosas, y en una reside su talón de Aquiles:

- Primero, ataca todos discos a su alcance, desde el de la computadora por la que ingresa hasta los que estén conectados por medio de una red.

- Segundo, da por sentado que la víctima no tiene un backup al día en discos externos desconectados y apagados. Este es su punto débil.

Más allá del engorro que supone un ataque de esta clase y el tiempo que se pierde en erradicar la infección y poner todo en orden, si tenés tus archivos respaldados en discos externos, entonces no vas a tener que pagar el rescate. De paso, cuantas menos víctimas paguen, menos incentivos van a tener estos malhechores para continuar con sus ataques. Los de DarkSide fueron patéticamente prístinos al respecto. “No queríamos causar problemas, solo ganar dinero”, declararon; unos genios.

La forma de mitigar estos ataques, por lo tanto, tiene dos partes. Por un lado, respetar a rajatabla las buenas prácticas de seguridad informática. Entre otras:

- Ser prudente, para no caer en las trampas de la ingeniería social (o sea, no darle clic a cualquier link que nos mandan con algún pretexto ni abrir indiscriminadamente adjuntos que llegan por correo electrónico, por citar dos escenarios clásicos)

- Usar software original y mantenerlo debidamente actualizado

- No reciclar o compartir contraseñas

- Siempre que sea posible, usar autenticación de múltiple factor

- No usar pendrives cuyo origen es desconocido o dudoso

En segundo lugar, disponer de un backup offline. Es decir, una copia de tus archivos de trabajo en un disco externo desconectado de todo.

Pero cómo se hace

¿Qué significa offline? Que tenés una copia de todos esos archivos que necesitás para tu trabajo o para la operación de tu pyme en un disco externo que guardás en un cajón, desconectado de la computadora. Es incómodo, concedido. Pero el delincuente no puede salir de tu notebook, ir hasta ese cajón, abrirlo, sacar el disco externo, conectarlo al USB y arruinar también el backup de tus archivos.

Así que un par de discos externos (la redundancia es una de las claves de un buen backup) y un recordatorio diario, semanal o mensual –dependerá de tu flujo de trabajo– alcanzan para ponerle un freno a la parte más complicada de esta clase de ataques: pagar el rescate y cruzar los dedos para que el pirata se digne a entregar la clave. Luego habrá que llamar a un técnico y ver si el equipo infectado puede limpiarse o si hay que reinstalar todo, pero lo más importante está a salvo en esos discos externos. Desconectados, insisto.

¿Un backup en la nube sirve? Depende. De suyo, el ransomware va a encriptar también las carpetas de los discos online, y cuando estos se sincronicen el backup también quedará inservible. Eso incluye Dropbox, Google Drive y One Drive. Pero hoy cada uno implementa la protección contra ransomware de una forma diferente. Por ejemplo, Dropbox guarda versiones anteriores de los archivos (es decir copias no dañadas) por 180 días. Google hace lo mismo, pero por 30 días. One Drive, de Microsoft, ofrece protección contra ransomware integrada; más sobre esto, enseguida.

Sin embargo, dada la virulencia de estos ataques, mi mejor consejo es mantener el esquema tan simple como sea posible. Con un software gratis como SyncBack Free (para Windows), y un par de discos externos, el daño causado por estos ataques se reduce significativamente. Para hacer un backup, solo es cuestión de enchufar el disco externo y ejecutar el perfil de respaldo correspondiente. Además, cualquier buen programa de backup (incluida la versión comercial de SyncBack) permite disparar el perfil que corresponda con solo conectar la unidad externa. No es difícil, y te puede salvar de un verdadero desastre.

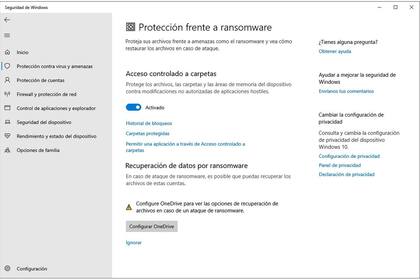

¿Hay otras medidas que pueden tomarse? Sí, claro. En Windows, por ejemplo, no es mala idea activar la protección contra ransomware que tiene integrado el sistema. Para eso, hay que ir a Configuración y en el buscador escribir Defender. Ahí se abrirá Seguridad de Windows y, en Protección contra virus y amenazas, abajo de todo, vas a encontrar Administrar protección contra ransomware. En dos palabras, pueden colocarse allí carpetas protegidas para que al atacante le sea más difícil causar daño. Allí también está el apartado que concierne a One Drive.

No obstante, no existe nada 100% invulnerable en computación. Salvo poner fuera del alcance de los piratas tus datos sensibles. En un disco externo en ese cajón.

Por supuesto, un reparo: tras un ataque de ransomware (lo mejor es evitarlos, con las buenas prácticas citadas antes), no corras a conectar el disco externo a tu computadora para recuperar los datos, porque el malware va a seguir ahí, aguardando para volver a atacar. Primero hay que asegurarse de que la infección ha sido erradicada. ¿Es fácil? No, en general no. Y cuanto mayor es la escala de la organización, más complicado es protegerse de estos ataques, al punto que los backups en unidades externas ya no son soluciones prácticas para volver a operar normalmente en tiempo y forma, y por eso, como ocurrió con Colonial, terminan pagando el rescate. En el nivel individual, una copia de respaldo offline y un poco de sentido común todavía siguen siendo una solución eficaz.

Decreto presidencial

El ransomware no está solo. El 13 de diciembre, Estados Unidos informó sobre un ataque que involucró a varias de sus agencias federales y que derivó en brechas masivas de datos gubernamentales. Se lo llamó SolarWinds, por una de las compañías cuyo software fue vulnerado por los atacantes, que eran rusos, según Estados Unidos. Rusia niega haber tenido nada que ver. Estados Unidos dice que el descargo es poco creíble.

Tras esta brecha de datos, el ataque a Colonial fue la gota que rebalsó el vaso y llevó al presidente de Estados Unidos, Joe Biden, a firmar un decreto que obliga a las compañías y al Estado a reforzar la seguridad de sus sistemas y su software. Es que el asunto no es ni remotamente nuevo, y no ha hecho sino empeorar. En marzo de 2011, la compañía estadounidense RSA, que le brinda servicios de seguridad a la banca, las finanzas y la industria bélica de ese país, sufrió una fuga de información potencialmente catastrófica. Una década después, justo antes del ataque a Colonial Pipelines, otro ransomware infectó el Departamento de Policía de Washington, extrayendo datos sensibles.

Así que es un tema serio y deberías tomar medidas, aunque sea las más elementales cuanto antes. Más que nunca, en estos casos, más vale prevenir que curar.

1

1Xiaomi incorpora robots humanoides a su fábrica de autos eléctricos en Pekín

2

2Científicos argentinos crearon Retinar: usan IA para la detección precoz de enfermedades de la vista

3

3Gemini se integra aún más con Google Drive, Docs, Hojas de cálculo y Presentaciones

4

4¿Qué profesiones van a desaparecer con la IA? La respuesta de uno de los expertos argentinos más escuchados