Otro ataque informático con ransomware pone en jaque a los sistemas privados y públicos a nivel global

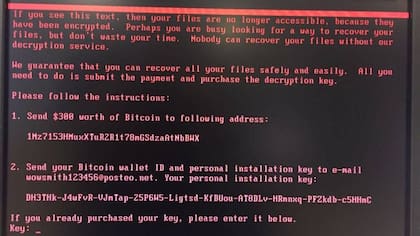

Al igual que en el reciente incidente WannaCry, el virus Petya impide el ingreso al equipo infectado y solicita el pago de 300 dólares para restaurar el acceso; los primeros casos comenzaron en Europa y rápidamente se extendió a todo el mundo, hasta llegar a la Argentina

Con el antecedente fresco del reciente incidente WannaCry , los sistemas de bancos, aerolíneas y servicios públicos en Europa están en vilo ante un ataque con ransomware (un tipo de código malicioso que blqouea el acceso a los archivos de una computadora y exige el pago de un rescate para liberarlos). Los primeros reportes señalan que las plataformas informáticas de Ucrania fueron el blanco más afectado, entre los cuales se encuentran el banco central, la red de subterráneos y el aeropuerto de Kiev. También afectó a diversas compañías del Viejo Continente, y no tardó en extenderse al resto de las redes informáticas públicas y privadas de todo el mundo.

El malware parece estar aprovechando una vulnerabilidad en Windows para instalarse y distribuirse; como en el caso anterior (WannaCry), Microsoft ya publicó los parches que cierran ese agujero de seguridad, pero cada empresa elige si los instala o no; las que no lo hicieron se encontraron con que múltiples computadoras de sus organizaciones se reiniciaron y el malware encriptó todo el contenido del disco rígido.

Según la compañía de seguridad informática Kaspersky Lab, el ataque fue identificado como Petrwrap, una variante de un ransomware conocido como Petya, identificado en marzo de 2016. "Efectuar el pago por el rescate del equipo no garantiza que los atacantes envíen el software o la contraseña para acceder al equipo, sólo premia su campaña y les motiva a seguir distribuyendo masivamente este tipo de código dañino", dijo por su parte el equipo del Centro Criptológico Nacional de España, que confirmó el ataque informático que afecta a redes con sistemas Windows bajo una modalidad similar a la empleada por WannaCry.

Qué es Petya

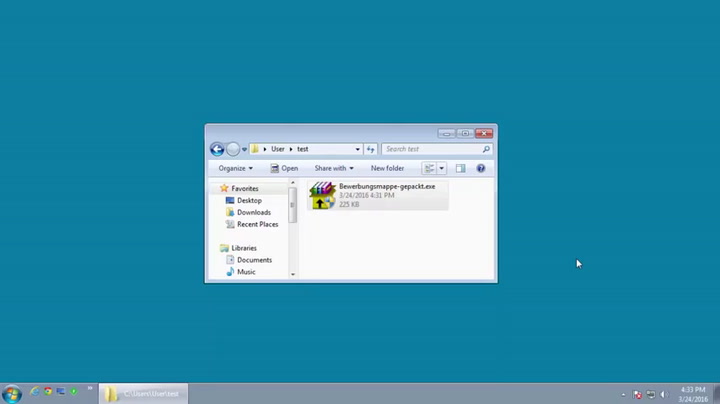

El virus utilizado para realizar el ataque ransomware fue identificado hace un año por diversas compañías de seguridad, como Kaspersky Labs y ESET. Está programado para que se distribuya como un adjunto de un mensaje de correo electrónico, y en sus primeras apariciones apuntó a las compañías privadas, en especial al área de recursos humanos mediante un enlace web apócrifo que buscaba emular un curriculum vitae almacenado en un sitio de descarga de Dropbox. Sin embargo, esta dirección realizaba una descarga de un archivo ejecutable que, luego de ser activado, se producía una pantalla azul de error en Windows.

Tras el reinicio del equipo, Petya procedía infectar al sector de inicio, denominado Master Boot Record (MBR) donde se almacena la información necesaria para iniciar un sistema operativo. De esta forma el ransomware procede a encriptar el disco rígido de forma completa, impidiendo el inicio de Windows o cualquier otro sistema operativo presente en el equipo.

Por su parte, el analista de seguridad informática Allan Liska de Recorded Future dijo que el ataque basado en el virus Petya también podría estar asociado con el troyano Loki Bot, especializado en el robo de información personal, tales como usuarios y contraseñas presentes en las máquinas encriptadas.

La compañía de seguridad Avast dijo que el ataque está basado en el virus Petya, y agregó que esta variante también aprovecha la vulnerabilidad EternalBlue, utilizada por el ransomware WannaCry.

El reciente ataque informático que comenzó en Europa y se extendió al resto del mundo utiliza una variante de este virus.

En todo el mundo

Las repercusiones del virus Petya ya tienen un alcance político tras las declaraciones del secretario del consejo de seguridad de Ucrania, acusó a Rusia de estar detrás del ataque informático que afectó a diversas redes públicas y privadas de su país, desde bancos, aeropuertos y servicios públicos."Nuestros primeros análisis indican que hay huellas que apuntan a Rusia", dijo Oleksandr Turchynov, funcionario del Consejo Nacional de Seguridad y Defensa de Ucrania, citado por la agencia Reuters.

Del sector privado, compañías como WPP y Merck confirmaron desde sus cuentas oficiales en Twitter que sus sistemas fueron afectados por el ataque con el virus Petya en sus oficinas de todo el mundo. A su vez, el puerto de Rotterdam, el más grande de Europa, se encuentra paralizado debido al secuestro virtual de los equipos de sus redes informáticas.

IT systems in several WPP companies have been affected by a suspected cyber attack. We are taking appropriate measures & will update asap.&— WPP (@WPP) 27 de junio de 2017

We confirm our company's computer network was compromised today as part of global hack. Other organizations have also been affected (1 of 2)&— Merck (@Merck) 27 de junio de 2017

#Nieuws: Rotterdamse containerterminal ligt plat door hack. O.a. 's werelds grootste rederij Maersk Line getroffen door grote cyberaanval. pic.twitter.com/liW1Tumrju&— Paul Henriquez (@OpiniePaultje) 27 de junio de 2017

Al igual que en el incidente WannaCry, este nuevo ataque informático aprovecha la vulnerabilidad en los sistemas operativos de las redes corporativas y públicas con el objetivo de infectar nuevas computadoras. A su paso, el ransomware encripta e impide el acceso al equipo y solicita el pago de 300 dólares mediante un depósito a una dirección Bitcoin.

Los registros de las operaciones en Bitcoin son públicos y un análisis preliminar de los movimientos de la cuenta, que llevan unas pocas horas, indican que el ataque informático Petya ya recaudó el dinero equivalente al primer día del ataque de WannaCry.

Los ataques con ransomware utilizan un software malicioso que utiliza técnicas de encriptación para impedir el ingreso a una computadora personal, una modalidad que cobró notoriedad con WannaCry, pero que ya contaba con antecedentes en todo el mundo de forma previa. Aprovecha las vulnerabilidades de los sistemas operativos de equipos en red para, de esta forma, extender el daño rápidamente en todo el mundo. Los primeros casos reportados fueron en Europa y, a las pocas horas, comenzaron a aparecer reportes de diversas partes del mundo hasta afectar a redes informáticas en la Argentina.

Cómo evitar ser víctima de un ataque por ransomware

La experiencia del caso WannaCry están frescas, y recomendamos repasar algunos de los consejos para reducir el riesgo de ser víctima del secuestro virtual de una computadora personal.

- Tener el sistema operativo actualizado (y sobre todo, sin posponer la instalación de actualizaciones).

- Tener actualizado el navegador, el mensajero, el cliente de correo.

- Tener un antivirus activo, para detectar un ataque, y actualizado.

- No abrir cualquier adjunto que llega por mail, sobre todo si el remitente es desconocido; confirmar con quien lo envió que efectivamente lo hizo (y que no fue un virus el que generó el mail).

- No cliquear en cualquier link en un mail o mensaje de chat, sobre todo si el pretexto del mail es actualizar datos personales, si promete un premio, etcétera.

- Ignorar las ventanas que aparecen al navegar, afirmando que nuestro equipo está en peligro, o desactualizado, y que ofrecen alguna solución con un clic.

- No entrar a sitios que el navegador considera que son peligrosos.

- Tener una copia de seguridad actualizada de los archivos valiosos, fuera de esa computadora, sea en un disco externo o una carpeta online.

- Si el equipo estuvo afectado por el ataque informático, luego del reinicio del equipo hay que interrumpir la pantalla que muestra un proceso apócrifo de chequeo del disco rígido.

I can confirm 100% that so long as you do not go past the CHKDSK message, your files are safe and you can recover from a LiveCD. #Petya&— Hacker Fantastic (@hackerfantastic) 27 de junio de 2017

Temas

Otras noticias de Ciberataque

1

1Renault Gordini modelo 2025: así sería el histórico vehículo, según la IA

2

2Histórico: China repavimentó casi 160 km de autopista con máquinas autónomas

3

3Las 5 señales que muestran que tenés una mentalidad positiva, según un análisis de IA

4

4Se termina el Impuesto PAIS: cuánto costará un iPhone en el exterior desde diciembre 2024