Migraciones: cómo fue el ataque del ransomware Netwalker y qué tipo de datos revela

Después de que el 27 de agosto estuviera sin funcionar SiCaM, el sistema digital que registra los ingresos y los egresos de la Argentina, empezaron las especulaciones. En principio, se supo que la Dirección Nacional de Migraciones había sido atacada; luego, que había sido un ransomware, un tipo de virus que encripta los archivos y que, a cambio de dinero, los delincuentes son capaces de liberar esos documentos, que en principio quedan en la computadora de las víctimas. Sin embargo, con este último ataque se supo una variante más que ya existía hacía tiempo: antes de encriptar esos archivos, los atacantes se llevan una copia y amenazan con publicarla si es que no reciben un pago.

En principio Migraciones confirmó el ataque y aseguró que estaba contenido; luego se supo que en rigor había puesto a funcionar un backup, por lo cual no necesitaba abonar el rescate para sacar el "candado" que tenían los documentos (descifrarlos para recuperar el acceso a ellos). Sin embargo, para evitar la "fuga" de archivos, los delincuentes, que ya tenían una copia en su poder , pedían dinero (4 millones de dólares, tal como reveló Clarín) para evitar la propagación. Dieron una semana de aviso.

El Sistema Integral de Captura Migratoria (SICaM) que opera en los pasos internacionales se vio particularmente afectado, lo que ocasionó retrasos en el ingreso y egreso al territorio nacional.&— Migraciones (@Migraciones_AR) August 27, 2020

Qué hay en los archivos filtrados

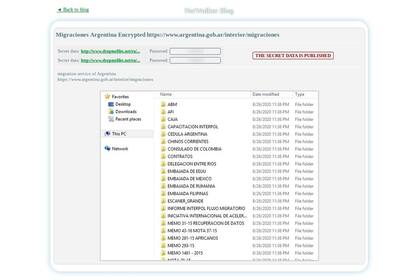

Ese tiempo se venció hoy. En la deep web (una parte de la Web a la que no indexan los buscadores y en la que es necesario ingresar con un software conocido como TOR) publicaron la información. La puede ver cualquiera que tenga acceso a ella. Algunas fuentes que accedieron a la información y que fueron consultadas por LA NACION sostuvieron que hay información actual. Una carpeta dice "coronavirus": allí hay anotados ciudadanos israelíes, alemanes, noruegos, australianos, canadienses, suizos, entre otras nacionalidades que estuvieron en la Argentina cuando empezó el aislamiento social preventivo y obligatorio.

Entre los más de 1,8 gigas de información para descargar, figuran datos personales de 25.723 argentinos repatriados, incluyendo nombre completo, DNI, domicilio, domicilio de cuarentena, lugar por donde ingresaron, desde dónde venían, número de teléfono. Según algunos especialistas que accedieron a los documentos, "no se trata de la base de datos entera de la SiCaM, sino las carpetas compartidas en la red". Todo lo que hay es aquello que era compartido en la red por diferentes empleados y partes que fueron exportadas de esa base de datos.

Entre los datos se encuentran también listados y reportes, por ejemplo, de colombianos en la Argentina entre 2014 y 2015 o pedidos que llegan a migraciones de parte de la Agencia Federal de Inteligencia. Incluso, en un membrete dice muy claramente: "Estrictamente Secreto y Confidencial", un documento de 2016. O senegaleses con solicitudes de refugio entre 2011 y 2018. O información del programa Siria, un visado humanitario, con los nombres de aquellos que pidieron ingresar al país. Y un registro de las visas denegadas entre 2014 y 2016

Origen desconocido

Hay muchas formas por el cual se pudo haber producido el ataque. Pudo haber llegado con un falso correo electrónico o aprovechando una vulnerabilidad en una aplicación o sistema operativo. No hay una dependencia del Estado que maneje o centralice toda la seguridad informática: cada dependencia tiene la suya. Lo que sí habrá próximamente es un protocolo de mínimos requisitos que deberán cumplimentar.

El viernes pasado Migraciones hizo la denuncia en el juzgado federal número 12 que es el que subroga Sebastián Casanello. Investiga el fiscal Guillermo Marijuan, con el auxilio de la UFECI, a cargo de Horacio Azzolin. En la presentación, remarcaron que el sistema SiCaM estuvo sin operar durante todo el jueves 27 de agosto, y que la "integridad de la información se vio afectada, al ser alterada por personal no autorizado que se infiltró en el sistema". Ese día, les apareció un mensaje en todas las computadoras: "No traten de recuperar sus archivos sin un programa desencriptador, podrían dañarlos y dejarlos en condición de irrecuperables. Para nosotros esto son negocios y para probarles nuestra seriedad, les desencriptaremos un archivo sin costo. Abran nuestro sitio, suban el archivo encriptado y tendrán el archivo desencriptado gratis. Además, su información podría haber sido robada y si no cooperan con nosotros, se convertirá públicamente disponible en nuestro blog, fue el mensaje que habían dejado los ciberdelincuentes tras el ataque."

Un día antes, la Dirección había desmentido la posibilidad de pérdida de información en un comunicado: allí señalaban que "no afectó la infraestructura crítica de la DNM, ni la información sensible, personal o corporativa, que administra el organismo". El tiempo demostró lo contrario. La denuncia que presentaron fue por extorsión y acceso ilegítimo a un sistema informático de acceso restringido.

La advertencia del FBI sobre Netwalker

El 28 de julio de este año, la policía de los Estados Unidos ya venía advirtiendo sobre los riesgos de este tipo particular de ransomware, que además de encriptar, amenaza con publicar información. "A partir de junio de 2020, el FBI ha recibido notificaciones de ataques de ransomware Netwalker contra organizaciones gubernamentales, entidades educativas, empresas privadas y agencias de salud de EE.UU. Y el extranjero por parte de ciberactores no identificados. Netwalker se hizo ampliamente reconocido en marzo de 2020, después de intrusiones en una empresa australiana de transporte y logística y una organización de salud pública de EE.UU. Desde entonces, los actores cibernéticos que utilizan Netwalker se han aprovechado de la pandemia de COVID-19 para comprometer a un número cada vez mayor de víctimas desprevenidas", advertía el organismo.

A la vez explicaba que atraía a "a víctimas desprevenidas con correos electrónicos de phishing relacionados con la pandemia". Y que en "abril de 2020, los actores que utilizan Netwalker comenzaron a obtener acceso no autorizado a las redes de las víctimas mediante la explotación de dispositivos de red privada virtual (VPN) sin parches, componentes de interfaz de usuario vulnerables en aplicaciones web o contraseñas débiles utilizadas para conexiones de protocolo de escritorio remoto". Aquí pudo haber estado una de las claves en el ingreso al sistema de la Dirección Nacional de Migraciones.

Sobre pagar o no pagar, sugerían: "El FBI no fomenta el pago de un rescate a los delincuentes. Pagar un rescate puede envalentonar a los adversarios para que apunten a organizaciones adicionales, alentar a otros actores delictivos a participar en la distribución de ransomware y / o financiar actividades ilícitas. El pago del rescate tampoco garantiza la recuperación de los archivos de la víctima". Aunque, luego agregaba: "Sin embargo, el FBI comprende que cuando las empresas se enfrentan a una incapacidad para funcionar, los ejecutivos evaluarán todas las opciones para proteger a sus accionistas, empleados y clientes".

En este caso, Migraciones no pagó, y pudo reponer el backup con los datos. Pero no evitó la difusión de los archivos.

A fines del año pasado, la empresa de seguridad informática Kaspersky adelantaba lo que venía este año. "En 2020, en vez de exigir dinero por el descifrado de la información, veremos un aumento en campañas extorsivas, donde la víctima se verá forzada a pagar un rescate para que su información no sea filtrada al dominio público". Según bleepingcomputer, en lo que va del año Netwalker ya obtuvo 25 millones de dólares en ganancias.