Logro: investigadores argentinos descubren una falla gravísima que afecta a los routers más vendidos de la región

Octavio Gianatiempo, Octavio Galland, Emilio Couto y Javier Aguinaga, de la compañía Faraday, acaban de presentar su hallazgo en la conferencia Def Con; involucra a más de 30 modelos de 19 fabricantes y, según el Instituto SANS, “podría afectar a millones de dispositivos”

5 minutos de lectura'

5 minutos de lectura'

La palabra hacker, por desgracia, va a seguir asociada a los chicos malos de las malas películas de Hollywood sobre computadoras e internet. Pero, este fin de semana, un amigo, Federico Kirschbaum, cofundador y CEO de la empresa argentina de ciberseguridad Faraday (o sea, un hacker hecho y derecho), me pasó el dato de que estaban presentando en la célebre conferencia DefCon un hallazgo estremecedor. Su equipo encontró que es posible comprometer algunos de los routers más vendidos en el país (y en la región en general), tomar control y, llegado el caso, sumarlos a las redes delictivas conocidas como botnets.

La falla, catalogada como CVE-2022-27255 y calificada como de severidad alta, afecta los routers basados en un chipset de Realtek que usa dos versiones del sistema operativo eCos y que –simplificando mucho– le permite a un atacante ejecutar código arbitrario de forma remota en el equipo (o sea, sin tener acceso físico al router; sí, también por internet). Esto no es malo. Es muy malo.

Los investigadores de Faraday Octavio Gianatiempo (que, dato curioso, también es biólogo), Octavio Galland, Emilio Couto y Javier Aguinaga, responsables del hallazgo, informaron a Realtek acerca de la vulnerabilidad en marzo (o sea, le dieron más de cuatro meses antes de revelar el error), que la compañía informa aquí y para el que publicó una corrección (parche, en la jerga) un mes después. Eso es rápido, vale aclarar.

“El problema, sin embargo –me confiaba Kirschbaum el fin de semana–, es que los fabricantes tienen que producir el parche para su implementación específica de eCos”. Por si esto fuera poco, el usuario final tiene que enterarse de que tal falla y tal parche existen, e instalar la corrección. Dicho más fácil, no es mala idea mirar el administrador del router cada tanto (o pedirle a un técnico de confianza que lo haga) y verificar si no hay actualizaciones. Porque estas actualizaciones pueden y suelen corregir fallas de seguridad críticas, como es el caso de CVE-2022-27255 ). En algunos casos, los routers y otros dispositivos de la Internet de las Cosas (IoT) se auto actualizan, pero incluso eso hay que constatarlo.

Cómo te afecta y qué podés hacer

Dicho muy simple (el lector curioso puede ver los detalles técnicos en esta presentación: https://github.com/infobyte/cve-2022-27255/blob/main/DEFCON/slides.pdf), estas dos versiones de eCos tiene una falla que le permite a un atacante enviar un paquete de voz sobre IP (VoIP, por sus siglas en inglés) que activará el protocolo responsable de interpretarlo, que es el que origina esta falla. Un paquete malformado permitirá manipular la memoria del router. En su demostración los investigadores de Faraday activaron el servicio telnet en el router. Telnet es uno de los protocolos más antiguos de internet y, dicho en dos palabras, permite controlar de forma remota una computadora. “Pero si manipulás la memoria [de un dispositivo] podés hacer lo que quieras”, me dijo Kirschbaum.

“Una de las cosas que deja a la vista este hallazgo es que no tenemos muy claro qué sistemas operativos están usando los dispositivos de la IoT”, me dijo en un momento Kirschbaum. Le respondí que nunca había oído hablar de eCos. “Nosotros tampoco”, me respondió.

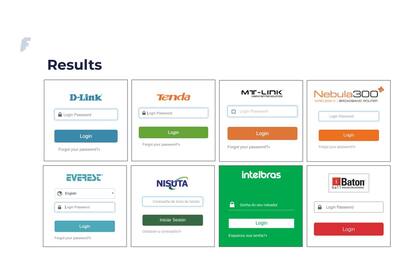

El otro problema es que hay un número muy grande de routers muy vendidos en la región que sufren esta falla. Entre otros, de D-Link, Nexxt, Nisuta, Tenda y Zyxel. En general, los routers más populares tienden a ser los más económicos, y es bien sabido en la industria que para bajar costos una de las primeras víctimas que se sacrifican es la seguridad informática. Dimitrios Slamaris, investigador del Bosch Product Security Incident Response Team, respondió al hallazgo con un tweet palmario. Traducido, si los fabricantes (vendors, en la jerga), no aplican el parche de Realtek, estos routers van a quedar abiertos para que los malvivientes los sumen a sus redes delictivas. Sin que vos te enteres nunca de nada, obvio. Por eso el prestigioso Instituto SANS lo calificó como un descubrimiento de alto impacto que podría afectar a millones de dispositivos.

¿Qué podés hacer? Si el vendor no publica el parche, no mucho. Salvo cambiar de router. ¿Qué posibilidad real hay de que tu router en particular sea comprometido por una banda de malvivientes informáticos? Bueno, eso es muy difícil de responder con precisión, pero la mala noticia es que son equipos muy difundidos, así que van a estar en la mira. ¿Cambiar de router, si no aparece un parche en breve, es una opción? Sí, es una opción. ¿Por qué? “Porque si se automatiza el ataque va a ser muy fácil que afecte a tu router”, sentenció Kirschbaum.

1

1Xiaomi incorpora robots humanoides a su fábrica de autos eléctricos en Pekín

2

2Científicos argentinos crearon Retinar: usan IA para la detección precoz de enfermedades de la vista

3

3Gemini se integra aún más con Google Drive, Docs, Hojas de cálculo y Presentaciones

4

4¿Qué profesiones van a desaparecer con la IA? La respuesta de uno de los expertos argentinos más escuchados