Historias detrás de los secuestros virtuales de datos

El ransomware es una forma de robo informático cada vez más popular: si logra instalarse, cifra todos los datos de una computadora y exige un pago para desencriptarlos; los especialistas brindan algunos consejos para estar protegidos.

Eduardo López, dueño de Electricidad General Paz, no podía abrir los documentos de su computadora. Todas las carpetas y subcarpetas de la computadora, que usa en red, donde guarda los costos, y en el que tiene el sistema de facturación, aparecían con otra extensión. Dejaron de tener los habituales .doc, docx, xls, xlsx o jpg. Y de repente necesitaba de una clave para poder abrirlos (una clave, además, que nunca había definido).

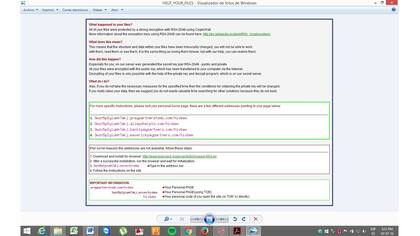

Entonces, explorando su base de archivos que usaba siempre, encontró las respuestas a lo que había sucedido. “Todos tus archivos fueron encriptados con un código. Te podemos ayudar a solucionar este problema”, decía la leyenda.

Esto que le pasó a López se lo conoce como secuestro virtual o ransomware (ransom es rescate, en inglés), e involucra la instalación escondida de una aplicación maliciosa. Una vez que fue ejecutado este programa (que llega a la computadora de la víctima disfrazado de otra cosa), el usuario no puede ingresar a su sistema operativo o a fragmentos específicos del sistema de archivos. Esto último es lo que le sucedió a López. Solo alguien externo conoce la llave única, la clave, para “abrirlos”.

Le pidieron plata para hacerlo. Por lo general, el “costo de apertura” varía. Cristian Gallardo, Country Expert de Avast de América Latina, dice que esto puede ir de los “200 a los 500 dólares” para un dispositivo móvil infectado, y en PC o Mac, de “200 a 700”. Aunque un hospital de Los Ángeles, Estados Unidos, pagó US$ 17.000 para recuperar su base de datos en febrero de este año.

“Nunca pensé en darles dinero”, dice López. No lo hizo y, tras una semana de intenso trabajo, logró recomponer toda su lista de precios con más de 50 mil artículos. Aunque en su caso no sabe cómo sucedió, las infecciones pueden llegar de 3 maneras, explica Lucas Paus, Especialista en Seguridad de ESET. “Aprovechando una vulnerabilidad del sistema como software desactualizado, a través de pendrives que se pasan de una computadora a la otra y mediante la ejecución de un correo adjunto que simula ser algo que no es”, señala.

Esto último le pasó a la empresa S. Uffenheimer SA. Un correo con una factura apócrifa de Amazon simulaba ser un PDF cuando en realidad el formato final era .pdf.exe. Y la que vale, siempre, es la última extensión. Apenas notaron la infección, desconectaron esa máquina de la red para evitar que se propagara la encriptación (que ataca a todas las unidades a las cuales la PC puede escribir algo, incluso una carpeta de Dropbox). El falso PDF comenzó a descargar código malicioso en segundo plano, sin aviso ni advertencia. Todo comenzó a cifrarse, y, como en el caso de Electricidad General Paz, aparecieron instrucciones en todas las carpetas. “Por suerte teníamos backup y lo resolvimos rápido", cuenta Sebastián Rendelstein, responsable de IT de la empresa.

Pagar o no pagar, esa es la cuestión

Según datos del sector, este año se están viendo cinco veces más ataques de este tipo que el año pasado. Y se habla de 325 millones de dólares perdidos, a nivel mundial, por pagos o pérdida de información.

Los ciberdelincuentes en realidad no se roban los datos; solo tienen la llave para acceder a ellos. Los archivos no se van del equipo; quedan almacenados, aunque cifrados. Por ahora, el número de afectados que paga el rescate en América latina es bajo, aunque muchas empresas o particulares prefieren mantener este tipo de resolución bajo estricto secreto. En algunos casos es información sensible. “Imaginate lo que sería admitir un pago de este tipo para un banco”, dice Gallardo.

Un gerente de una empresa de sistemas le escribió al cíberdelincuente, para ver si podía conseguir un “descuento” en la liberación de los documentos. “3 mil dólares es un montón...”, le escribió. “3 mil dólares es el precio. Si me mandás un nuevo correo pidiéndome rebaja no te respondo nunca más”, le contestaron. Le pidió paciencia por la coyuntura económica local, y volvió a insistir. Requirió “una prueba de vida”, una garantía que realmente le podía devolver los archivos a la normalidad. El gerente de IT subió un archivo cifrado a un servidor; se lo devolvieron sano y salvo. A partir de ese momento, recibió la documentación final necesaria para abonar el rescate en Bitcoins, una moneda que no tiene regulación de ningún Estado y que les permite a los ciberdelincuentes mantener sus cuentas en el anonimato. Pagó el equivalente a 3 mil dólares.

El secuestrador entonces le dio las instrucciones y le explicó cómo utilizar la herramienta para descifrar los archivos; le terminó dando las gracias por haber pagado. El gerente recuperó toda la información.

Pero nadie asegura que siempre será así: “No me gusta pensar que si pagamos vamos a tener esos datos. Quedás en una posición muy sensible. Una vez que pagás se puede pedir más y es un ciclo que no queremos que ocurra”, dice Diogo Bulhoes, manager de Ingeniería en Sistemas de Blue Coat.

Lo que hace falta es atención

Los especialistas coinciden en que todavía hace falta mucha educación para evitar que este tipo de ataques se siga propagando. Tener software siempre actualizado (tanto el sistema operativo como los programas que se usan) es clave para estar más protegido. Además, sumar un antivirus u otro software de defensa digital. Es que las compañías que desarrollan este tipo de protecciones actualizan a diario el código malicioso conocido en sus bases de datos para que los usuarios que tengan instalado (y actualizado) este software logren evitar la ejecución del secuestro de datos. Solo en los cinco primeros meses de 2016 se produjeron unas 50 nuevas familias de ransomware, según datos de la compañía de seguridad informática Trend Micro.

¿No ejecutar archivos de dudosa procedencia en el mail? También. Aunque en algunos casos ni siquiera es necesaria una acción del usuario para que se ejecute. Hace cuatro meses, BlueCoat descubrió una infección que llegaba tras abrir un sitio web desde dispositivos Android. Es decir, la interacción del usuario era mínima y el virus se generaba por un código (javascript) que actuaba, de vuelta, en segundo plano.

Por último, un backup actualizado puede ser la mejor solución para terminar de proteger los datos. Los personales, los de la empresa. Que para muchos tienen un valor incalculable. Aunque alguien en algún lugar les haya puesto precio.