Creyó que compraba un juego de cama en oferta, pero terminó envuelta en una estafa con bitcoins

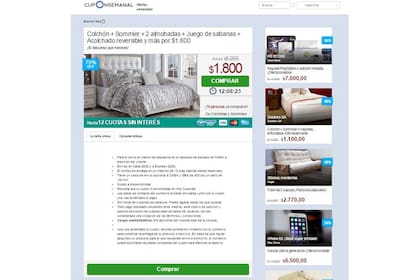

La publicidad de la página cuponsemanal.com, durante el Hot Sale 2016, llamó la atención de Florencia L. (35 años; se evita el apellido por el proceso judicial). Ofrecía: "Colchón + Sommier + 2 almohadas + Juego de sábanas + acolchado reversible" por $1800 (más "gastos administrativos"). Tachado figuraba el precio anterior: 8200 pesos. 79 personas ya habían comprado, le avisó la página web. La oferta incluía 12 cuotas sin interés.

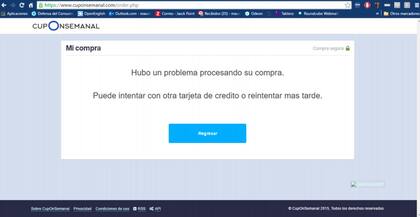

Florencia se tentó: era una oportunidad. Cliqueó y compró. Al procesar el pago, no obstante, la página web le informó que sus tarjetas no funcionaban. Pero no había problema: se podía seguir el proceso de compra por mail.

Siguió las instrucciones y le llegó un correo electrónico desde la cuenta cuponsemanal@gmail.com. Le agradecían, primero, por el interés. Y luego: "Lamentamos informarle que por el momento no estamos procesando pagos con tarjeta de crédito a causa de esto le ofrecemos la posibilidad de realizar el pago mediante los servicios de PagoFacil o RapiPago". Firmaba, atentamente, José M. Portero, el Encargado de Ventas.

Del blanco al rojo

Accedió. Le ofrecieron elegir y combinar el color del juego: azul, blanco, rojo, verde, celeste o gris. Le dijeron, además, que el envío no tendría costo extra. Y entonces pidió que todo fuera blanco: no se lo imaginaba de otra manera. Todo, menos el acolchado; el acolchado lo quería en rojo.

Hecha la transacción, recibió el cupón para abonar en Pago Fácil, cosa que hizo el 16 de mayo, por el monto total de la promoción. El colchón, el sommier, las dos almohadas, las sábanas blancas y el acolchado rojo: todo era suyo por un cuarto del precio original.

Sólo faltaba recibir el envío. Esperó. Otro día. Y otro más. Y no pasó nada. Reclamó, con creciente desesperación. La última comunicación por mail terminó de la siguiente manera: "hola no entiendo porque no me contestan, si no lo hacen en el transcurso de las próximas horas me veré en la necesidad de cancelar la compra e iniciar las medidas correspondientes". Ahí sí le respondieron: "Estimada, Su producto ya fue enviado a su domicilio registrado, su código de seguimiento de OCA es F5H7897FA. Buenas tardes, saludos Atte".

Pero no: ni el colchón, ni el sommier, ni los 2 almohadones con las sábanas, ni mucho menos el flamante acolchado rojo. Nunca llegó el envío.

Un iPhone de oferta

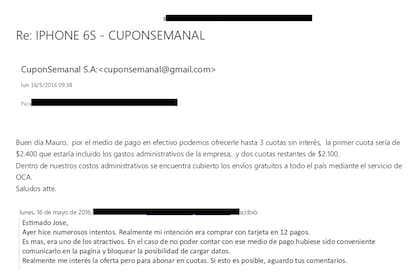

Mauro T. también estuvo cerca de comprar, pero finalmente desistió de las opciones que le daba Portero, el encargado de ventas de Cuponsemanal.com. Se había interesado por la posibilidad de pagar un iPhone 6s a 6500 pesos, financiado en 12 cuotas. Pero como "no andaban las tarjetas", le ofrecieron tres cuotas en un Pago Fácil. No era lo que quería, así que no concretó la operación.

Luciano G. (15 años) y Daniel R. sí estaban convencidos de la oferta y adquirieron el teléfono de Apple, que por supuesto nunca les llegó. Mientras que Adriana G. tampoco recibió el juego de living que había abonado, en un Pago Fácil, por 954 pesos.

La estafa de la venta online

En total fueron siete los damnificados que compraron en el sitio Cupón Semanal un producto que nunca les entregaron. Un sitio del que tampoco quedan rastros. Los afectados se encuentran en Mendoza, en la Ciudad de Buenos Aires y en la provincia bonaerense.

El caso llegó a la Ufeci (la unidad fiscal especializada en ciberdelincuencia) a pedido de Pagos Pyme, la empresa procesadora de pagos, que recibió varias quejas de los usuarios para cancelar las operaciones, algo que resultó fundamental para frenar la operatoria. El reclamo de todos era el mismo: habían comprado en cuponsemanal.com, habían pagado en Pago Fácil, pero no les había llegado nada. Los habían estafado y querían frenar la transacción.

En Pagos Pyme no entendían el reclamo: las órdenes de compra no iban a ninguna SRL ni sociedad anónima del rubro: el dinero cobrado iba a SatoshiTango, una de las empresas argentinas que permite comprar y vender Bitcoins en pesos.

Estaban las piezas del rompecabezas, y los expertos en ciberestafas comenzaron a armarlo.

Los delincuentes habían montado un sitio falso con productos ficticios a precios muy atractivos. Ese era el anzuelo. Si enganchaban a alguien, generaban en simultáneo un pedido de compra de bitcoins en SatoshiTango, por el mismo monto. Los bitcoins se podían comprar pagando en Pago Fácil. Y esa misma orden de compra era la que le daban a los compradores en CuponSemanal.com (con el cupón modificado para que pareciera del sitio de ofertas, pero con un código válido). Y eran los clientes estafados quienes, creyendo estar pagando una cuota de su compra, desembolsaban el monto correspondiente a las criptomonedas. Y no recibían nada a cambio, por supuesto. A los estafadores, en tanto, se les acreditaban los bitcoins en sus billeteras virtuales.

Siguiendo los rastros

Para registrarse en SatoshiTango era necesario presentar un DNI y una prueba del domicilio para verificar que la identidad fuera real. Eso no fue problema para los estafadores, que crearon una cuenta con una identidad falsa, Eliel Sergio Loiudice, en febrero de 2016. Probaron primero con dos operaciones por montos menores. En los días de la estafa, ese usuario generó 22 órdenes de compra de bitcoins (que se corresponderían con esa misma cantidad de transacciones en cuponsemanal.com), pero solo siete fueron concretadas, gracias a que la empresa suspendió la cuenta apenas tuvo conocimiento de las quejas de los usuarios con la procesadora de pagos.

El dominio cuponsemanal.com estaba registrado en Dattatec, a nombre de Loiudice y con la cuenta de mail mfloralessandro@gmail.com. El registro se hizo pagando con una tarjeta de crédito radicada en otro país. La dirección postal informada, en cambio, era de Rosario, Santa Fe. En las mismas fechas, y desde ese servidor, compraron otros dominios: tusdescuentos.net, hoysale.com y deofertas.net. Dieron de baja los registros el 19 de mayo, apenas terminado el Hot Sale.

Para hacer las operaciones, se conectaron usando sistemas que permiten una navegación privada, es decir, que permite ocultar el número IP de la computadora (y que a su vez es administrado por un proveedor de Internet). Una vez no lo hicieron: figuraba un locutorio, otra vez, en Rosario.

Del mail al celular: cómo dar con los estafadores

Las cuentas usadas eran de Gmail. Tras un exhorto judicial, Google proporcionó los números de celular asociados a las cuentas de mail que fueron utilizando los estafadores al acceder al correo electrónico desde un celular: mfloralessandro@gmail.com (utilizado para comprar dominios en Dattatec); cuponsemanal@gmail.com (para comunicarse con los "compradores"); y ruiz81adrian@gmail.com, una cuenta creada en SatoshiTango a fines de mayo con los mismos datos que la de Loiudice.

Las operadoras telefónicas confirmaron que las líneas eran prepagas, por lo que no había datos de titularidad. Sin embargo, había rastros: para chequear mfloralessandro@gmail.com y cuponsemanal@gmail.com utilizaron la misma línea de celular. Sobre ese número (finalizado en 4719), los investigadores hicieron un nuevo pedido a las telefónicas: querían saber los números de IMEI, un código único de 15 dígitos que funciona como un DNI de cada celular, en los cuales había operado esa línea. Querían saber en cuáles dispositivos se había utilizado esa tarjeta SIM.

Y fue el primer paso para descubrirlos: esa SIM había sido usada en tres teléfonos diferentes. La sospecha era que los delincuentes intercambiaban su verdadera línea con la prepaga (la falsa) para hacer todo lo relacionado con la estafa, y que cada uno de ellos aportó un teléfono viejo para la maniobra.

Tenían una punta: buscar qué otras líneas de teléfono se habían usado en esos equipos, buscando el IMEI en la base de datos de las telefónicas. Si el IMEI coincidía con la línea prepaga y con otra que tuviera algún dato filiatorio, ya estaban un paso más cerca.

Primer teléfono: primer sospechoso

El primer IMEI había estado antes a nombre de un usuario pospago, Martín L. T. Una búsqueda por ese número en Facebook les dio detalles más precisos: el teléfono lo usaba, en realidad, su hermano Ramiro (23 años), quien se desempeñaba como gerente de una empresa de servicios informáticos medicinales. En la página de contacto de la compañía figuraba el mismo número de celular. Era él.

En Facebook, L. T. participaba de grupos de compra-venta de bitcoins. Entre junio y julio de 2016 ofrecía justamente ese "negocio" en grupos de la red social y señalaba estar en una ciudad conocida: Rosario. El 18 de agosto de 2016, dos meses más tarde de la estafa, se registró en SatoshiTango; aprovechó y vendió bitcoins. Los investigadores sospechan que se hizo del efectivo con la estafa del Hot Sale.

Segundo teléfono: un amigo

Algo similar ocurrió con otro de los sindicados en la causa: en el segundo IMEI se había utilizado la línea de Alexis Agustín S. (23 años), quien aparecía en Facebook como amigo de L.T; también pertenecía a distintos grupos de compra y venta de bitcoins. Y con un derrotero similar al de L.T.: a los dos meses apareció en SatoshiTango para vender criptomonedas con su verdadera identidad y hacerse de efectivo.

Tercer teléfono: un compañero de trabajo

Por último, en el tercer IMEI aparecía una línea registrada a nombre de la madre de Nicolás Ezequiel S. (23 años); estaba en los mismos grupos que sus dos amigos. Y trabajaba en la misma empresa de servicios informáticos medicinales que L.T.

El cruce de llamadas entre las líneas (las anteriores y las adquiridas para la ocasión) permitió confirmar no solo sus identidades (con llamadas a sus padres y familiares) sino también su relación y la propiedad de las líneas prepagas: los delincuentes se llamaban entre sí, a las líneas prepagas y se enviaban SMS, para verificar que funcionaban, que todo estaba operativo y que tenían acceso a las cuentas de Gmail con identidades falsas que habían creado.

La estafa y la causa judicial

En total, los delincuentes llegaron a hacerse de poco más de 4 bitcoins (en ese momento, 28 mil pesos; hoy, son más de 25 mil dólares), solo en la plataforma SatoshiTango, aunque había órdenes por 14 operaciones más que no llegaron a materializarse, mas otra que se suspendió a tiempo. Fuentes vinculadas a la investigación creen que "podrían haber hecho más maniobras en otros servicios" e incluso sospechan del robo de tarjetas de crédito de aquellos que ingresaron los datos en la página durante esas operaciones "fallidas" en las que la tarjeta, le decían a la víctima, "no andaba".

En diálogo con LA NACION, desde SatoshiTango aseguraron que con el caso de Cupón Semanal por primera vez fueron víctimas de este tipo de maniobras, y que el hecho sirvió para extremar más las medidas de seguridad. Ahora ya no se pueden generar tantas órdenes de compra de bitcoin en tan poco tiempo. Para registrarse hay que sumar una selfie que verifique la identidad, con un cartel. Y al pagar cupones es necesario enviar una imagen adjunta con el cupón, el DNI y un mensaje que diga: "Esto fue pagado para compra de bitcoins en SatoshiTango".

Cupón Semanal, además, operó durante el Hot Sale 2016, pero no formaba parte de él, como informó la Cámara Argentina de Comercio Electrónico, que organiza el evento y certifica a los sitios, y que para evitar hechos similares, recomienda acceder a las ofertas a través de la página oficial (hotsale.com.ar).

La causa, que arrancó en Buenos Aires a partir de la investigación de la Fiscalía Nacional y Correccional Número 25 (Martín Mainardi) junto a la investigación fundamental de la UFECI, ahora sigue en la Unidad de Cibercrimen y Armas de Rosario, en la Fiscalía Regional Segunda. En los próximos días se hará la audiencia donde los sindicados por la investigación como los autores de la estafa, Ramiro L.T., Alexis S. y Nicolás S. (los nombres se preservan para evitar obstrucciones en los procedimientos de la Justicia), podrían ser imputados.

Antes, deberán estar los resultados de las pericias informáticas en base a los allanamientos que se hicieron en los domicilios de los tres jóvenes en diciembre del año pasado, que podrían confirmar la compleja ingeniería que hubo detrás de las estafas en esos días de descuentos.

Gracias a la insistencia de los damnificados, el engaño no pudo prosperar del todo. Pudieron avisar a tiempo para que los delincuentes no se enriquecieran más con su engaño, y para que el amable José M. Portero, el Encargado de Ventas, no embaucara a otros ofreciendo iPhones baratos, almohadones blancos y acolchados rojos.

Otras noticias de Internet

1

1Renault Gordini modelo 2025: así sería el histórico vehículo, según la IA

2

2Histórico: China repavimentó casi 160 km de autopista con máquinas autónomas

3

3Se termina el Impuesto PAIS: cuánto costará un iPhone en el exterior desde diciembre 2024

4

4El ascenso de la media Luna de diciembre: el doodle de Google de hoy celebra esta fase lunar con un juego interactivo