Ciberacoso: cómo opera un verdadero stalker y qué hay que hacer para combatirlo

1 minuto de lectura'

1 minuto de lectura'

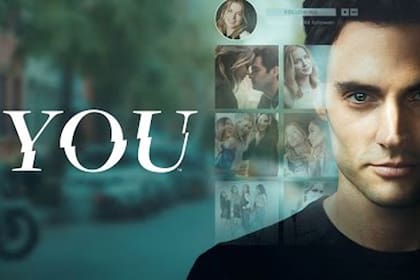

Cuando Joe (Penn Badgley) le vende un libro a Beck (Elizabeth Lail) en la librería donde trabaja, se interesa por ella de manera inmediata. Al verla partir ingresa a sus redes sociales y comienza a stalkearla (acosarla) hasta el punto de la obsesión. Averigua qué estudia, qué amigos tiene, consigue su dirección y va allí para espiarla desde la vereda de enfrente. Al tiempo logra ser su pareja y, no contento con eso, continúa acosándola cibernéticamente para controlarla. Incluso hackea su celular para ver todo lo que hace. Joe se convierte en un escáner de Beck y la relación se torna gravemente enfermiza.

La serie You, estrenada el 26 de diciembre último en Netflix y que ya cuenta con más de 40 millones de espectadores, muestra de cerca al ciberacoso, conducta que en la Argentina todavía no es considerada delito sino una contravención.

La fiscal a cargo del equipo de delitos informáticos de la Ciudad, Daniela Dupuy, dice a LA NACION que este tipo de acoso cibernético -donde las redes sociales funcionan como principales aliadas- sucede con tanta frecuencia que es difícil contabilizar los casos que llegan a la fiscalía. "Son millones. Millones, millones, millones", expresa.

Recién en diciembre del año pasado se incluyó en el Código Contravencional local al ciberacoso o ciberhostigamiento. Antes, a estos casos se los tomaba como hostigamientos. Las contravenciones son hechos que están prohibidos pero que no llegan a ser delitos, se trata de conductas leves con penas bajas.

El especialista en informática forense Gustavo Presman explica que la utilización de softwares maliciosos (Malware) en celulares o computadoras para controlar todo lo que hace una persona es mucho más común de lo que se cree. Los malwares más sofisticados pueden incluso acceder al micrófono del celular de la víctima y a su cámara.

Tres tipos de stalkers

La criminóloga y perfiladora criminal Laura Quiñones Urquiza cuenta que a lo largo de su carrera ha observado tres tipos de stalkers: en primer lugar, los que no habiendo tenido contacto previo con sus víctimas les hacen saber que las están acechando, o bien las acechan pero no se lo dicen. "Este tipo de stalkers disfrutan del temor que le generan a sus víctimas y saben que mantienen un control sobre ellas", dice.

"Otro tipo de stalker es el que tuvo un mínimo contacto con su víctima e interpreta que eso los une para siempre en una fantasía de intimidad y hasta posesión", continúa. "Finalmente están los que sí han tenido por ejemplo una relación amorosa con la víctima y que, aunque fingen haberse alejado de ella, aún la acechan y a veces se lo hacen saber".

En primera persona

Sofía, que prefiere no revelar su apellido, cuenta a LA NACION una historia sobre ciberacoso que la tocó de cerca. Fue cuando una amiga suya, Mariana, de 45 años, conoció a un hombre a través de una aplicación de citas. "Él tenía algunas actitudes raras hacia ella y mi amiga comenzó a obsesionarse. Decidió crearse un usuario falso en la aplicación de citas para hacerse pasar por otra persona y hablar con él sin que supiera que era ella quien estaba del otro lado de la pantalla. En un momento dado fue por más y lo invitó a la casa sin que él supiera con quién iba a encontrarse realmente. Pero para despistarlo, porque él ya conocía su casa, decidió pasarle mi dirección sin haberlo consultado conmigo", cuenta Sofía.

Quiñones Urquiza compartió a través de Twitter una experiencia de acoso que sufrió una amiga en 1998. Ya en ese entonces, y aunque el ciberacoso no estaba regulado, era posible realizar prácticas similares a través de cartas o mails. "Una amiga fue con los padres a Cancún en 1998, Ingeniero en sistemas australiano les charlaba en la playa. Sólo ese contacto. El tipo consiguió dirección y empezó a mandar cartas, mails, llamaba y ¡chan! un día se lo encuentra en el ascensor del edificio. Se había mudado al piso de arriba", tuiteó.

Amiga fue con los padres a Cancún en 1998, Ing. en sistemas australiano les charlaba en la playa. Sólo ese contacto. El tipo consiguió dirección y empezó a mandar cartas, mails, llamaba y ¡CHAN! un día se lo encuentra en el ascensor del edificio. Se había mudado al piso de arriba&— Mindhunter Laura (@quinonesurquiza) 6 de enero de 2019

Dupuy, dice: "Hay hostigamiento cuando te molesto, no te llego a amenazar pero sí intimido y molesto y esa conducta permanece en el tiempo. Ahora, desde diciembre, también se contempla el caso de que ese acoso sea a través de Internet. En la Argentina todavía no es delito esta figura salvo que se trate, por ejemplo, de una amenaza de muerte, porque ahí empezamos a hablar de amenaza y no de acoso. Lo mismo sucede con el hackeo. Si no, es una contravención". Y explica que un agravante en estos casos se produce cuando el acoso sucede dentro de una pareja.

El criminólogo estadounidense y comentador televisivo Scott Bonn contó a LA NACION el cyberstalking que sufrió en primera persona. En este caso la acosadora era una mujer que padecía una enfermedad mental y que, a causa de la denuncia de Bonn, terminó internada en una institución psiquiátrica.

En junio de 2017 la mujer comenzó a utilizar redes sociales como Twitter, Instagram y Facebook para difamarlo. Encontró su correo electrónico y comenzó a enviarle mails de contenido variado: desde sexo explícito hasta amenazas o textos "incomprensibles y bizarros". Pasado un tiempo Bonn recibía entre 30 y 40 mails por día de esta mujer a su casilla de correo no deseado.

"Ella era una enferma mental severa, no podría explicar las razones que la motivaron a acosarme. Yo no la conocía, solo puedo imaginar que vio algunos de mis artículos y entrevistas en internet y se obsesionó conmigo por alguna razón desconocida", cuenta. Por su experiencia en el campo de la criminología prefería no responder los mensajes que recibía, sabía que ella buscaba su atención y reacción. Optó por bloquearla en cuanta red social estuviera a su alcance. Reportó las difamaciones en Twitter y Facebook y, la primera red social, censuró a la mujer, pero la segunda rechazó la denuncia.

La especialista en derecho informático María Laura Spina explica que cada red social posee un manual específico para estos casos. "Muchas veces se da un conflicto entre la libertad de expresión y el derecho a la intimidad, honor e imagen de las personas. Cuando hay una solicitud de parte de un juez por un caso así normalmente hay una respuesta", dice.

Cuando la acosadora de Bonn subió un video a Youtube difamandolo y la plataforma se rehusó a eliminarlo el criminólogo dijo basta y decidió denunciarla ante la policía. "Ahora salió de la cárcel con una probation, pero sigue bajo tratamiento médico y supervisión legal", cuenta. El criminólogo aconseja a todo aquel que esté siendo acosado no "engancharse" con el discurso del stalker: "Eso es exactamente lo que ellos buscan. Intenten ignorarlos y busquen ayuda legal si la situación se torna peligrosa".

Spina se refiere a las escenas en que Joe se detiene frente a la ventana de Beck para espiarla como una metáfora de lo que las redes sociales terminan siendo para una persona: una vidriera de su vida íntima. "Hay que tener claves en todos los dispositivos electrónicos y todas ellas deben ser robustas", recomienda Spina.

"De todas maneras, este tipo de medidas pueden servir para tomar distancia de un acosador que no forma parte de nuestras vidas. Pero si la persona que está acosando es, por ejemplo, una pareja o un compañero de trabajo es más difícil. Cuando hay acceso directo se pueden utilizar herramientas mucho más poderosas", aclara Spina. Luego, señala que aunque un acosador no tenga conocimiento tecnológico puede contratar a un especialista para lograr un hackeo.

Malware espía

Cada vez que Quiñones Urquiza asiste como perfiladora criminal en una investigación de este tipo solicita que los dispositivos móviles de las víctimas sean peritados para comprobar si fueron infectados con Malware espía. Pide saber con qué funciones cuenta ese software malicioso y la fecha aproximada de instalación. "Lograr instalar estos programas en forma remota con un archivo malicioso o en forma manual es sinónimo de meticulosidad, planificación y comprensión de lo que el acosador está realizando", dice.

Presman, forense informático, explica: "Contrariamente a lo que se pueda pensar, las herramientas de espionaje no están destinadas únicamente a hurgar en grandes corporaciones o personas de interés sino que en la actualidad se utilizan más de lo que uno cree para espiar a jefes, parejas o cualquier persona objeto de interés".

El especialista cuenta que estos softwares se consiguen a un costo relativamente bajo y que en la mayoría de los casos permiten al ciberacosador -a través de un panel de control en una página web- ver toda la actividad del espiado. Se pueden contratar diferentes planes que van desde el acceso a la mensajería instantánea y la geolocalización hasta los correos electrónicos, el historial de navegación y archivos multimedia.

"Hay otros más avanzados que permiten habilitar de manera silenciosa las cámaras, el micrófono del dispositivo y hasta interactuar con el dispositivo agregando o quitando contenido del mismo", continúa. "Dependiendo de la calidad del software espía puede suceder que pase desapercibido para el usuario común y que su efectiva detección requiera del auxilio de un profesional que efectúe una pericia informática", indica Presman.

Ante la consulta de si se puede detectar que un dispositivo fue infectado con un Malware cuando éste ya fue desinstalado, el especialista respondió que, según el software, en muchos casos es posible determinarlo a través de un peritaje.

La fiscal Dupuy señala que cuando una persona hackea un dispositivo de otra ya no se trata de un hostigamiento digital sino de otro delito: "Si accedo a tu sistema informático estoy cometiendo un delito que es un acceso ilegítimo a un sistema informático sin autorización". Ello está contemplado en el Código Penal desde 2008.

El forense informático añade que si alguien sospecha que está siendo espiado a través de sus dispositivos digitales puede consultar a un perito especializado en informática forense para que lo asista, o directamente denunciarlo ante la Justicia.

1

1Video: así fue el feroz temporal que azotó Tucumán y causó inundaciones, rutas cortadas y suspensión de clases

- 2

Línea F: así es el proyecto que cambiaría la conectividad sur-norte de la ciudad, desde Barracas hasta Palermo

- 3

Colegios privados bonaerenses piden subir cuotas tras el aumento otorgado a los docentes y alertan por nuevos impuestos

4

4La Ciudad recupera más de $17.000 millones por mes en prestaciones de salud a obras sociales, prepagas y extranjeros